ただ、新たに生まれた用語ということもあり、プロンプトインジェクションが何を指すのか、イメージが湧かない人もいますよね。AIツールの活用やプロンプトの知識・スキルを身につけるうえで、プロンプトインジェクションへの理解とその対応は不可欠です。

『生成AIに興味はあるけど、どうやって使えばいいんだろう…』

そんな方へ、

- 生成AIに作業や仕事を任せる方法

- ChatGPTなどの生成AIを使いこなすたった1つのコツ

- 業務効率化や収入獲得に生成AIを活かす体験ワーク

を、無料のオンラインセミナーで2時間に凝縮してお伝えします!

パソコンはもちろん、スマホから気軽に参加OK。

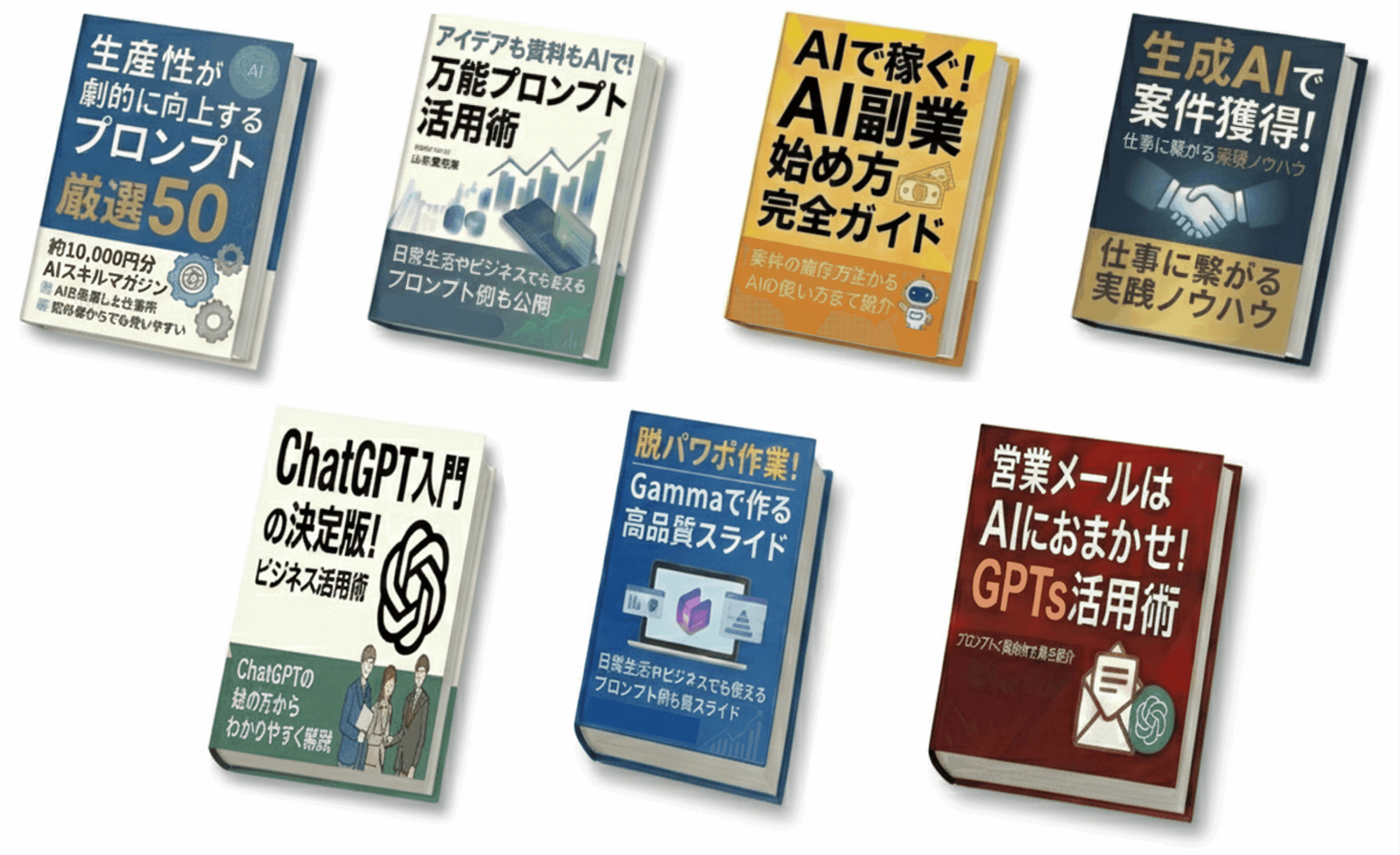

参加者には限定で「生成AI活用に役立つ7大特典」をプレゼント中🎁

この2時間が、あなたを変える大きなきっかけになりますよ。

\ 視聴のみOK!顔出し不要 /